Active Directory (AD DS) est principalement un annuaire LDAP distribué offrant des stratégies d'administration et des services d'authentification pour les utilisateurs et les machines d'un réseau informatique. Les comptes d'ordinateurs et d'utilisateurs sont rassemblés dans des domaines, eux-mêmes pouvant être organisés en arborescence. Dans chaque domaine, il existe obligatoirement au moins un serveur spécial appelé "contrôleur de domaine" qui est dédié à la gestion du domaine.

Dans cet article, nous allons décrire la mise en place d'un domaine Active Directory composé d'un contrôleur de domaine. Nous allons ensuite créer un compte utilisateur dans l'annuaire et intégrer une machine dans l'annuaire. Nous nous servirons enfin de l'utilisateur créé pour ouvrir une session sur la machine.

Il faut noter qu'en production, il est impératif d'avoir dans chaque domaine au moins 2 contrôleurs de domaine afin de pouvoir faire face à une défaillance affectant l'un d'eux. Mais puisqu'il s'agit ici d'un labo, nous irons au plus simple et n'installerons qu'un seul contrôleur de domaine.

Pré-requis

- Nous devrons disposer d'une machine 64 bits avec au moins 2 Go de RAM, 32 Go d'espace de stockage, 1 puce TPM, 1 interface réseau. Dans un environnement de production, il est plus que recommandé de mettre à jour régulièrement le système d'exploitation du serveur.

- Nous devrons avoir installé Windows Server 2022 avec GUI. L'installation d'Active Directory sur un serveur Windows en mode Core (sans GUI) est tout à fait possible, voire recommandée dans certains contextes. Mais étant plus complexe, nous n'aborderons pas cette possibilité ici.

- Nous devrons disposer d'un PC Windows 10 pour tester l'intégration d'une machine utilisateur dans un domaine

Configurer le nom et l'adressage IP

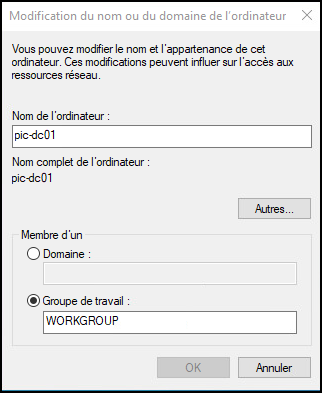

- Ouvrir la fenêtre de Propriétés système, par exemple en tapant sysdm.cpl dans la barre de recherche Windows, puis dans l'onglet "Nom de l'ordinateur", cliquer sur "modifier"

- Renommer le serveur, laisser le serveur dans le groupe de travail et cliquer sur "Autres"

- S'assurer que la case "Modifier le suffixe DNS principal lorsque les adhésions au domaine sont modifiées" est bien cochée puis valider toutes les boîtes de dialogue avec OK :

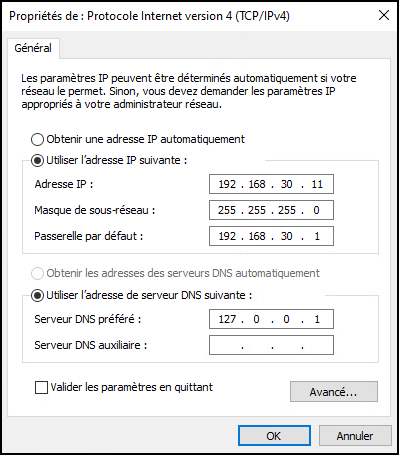

- Ouvrir la fenêtre des Connexions réseau, par exemple en tapant ncpa.cpl dans la barre de recherche Windows, puis faire un clic-droit sur la connexion utilisée, puis "propriétés", puis sélectionner "Protocole Internet version 4 (TCP/IPv4)" puis cliquer sur Propriétés

- Configurer une adresse IP fixe, un masque et une passerelle par défaut. Etant donné que les arborescences de domaines Active Directory et DNS sont intimement liés, les services ADDS et DNS sont généralement installés sur un même contrôleur afin de gérer le domaine. C'est pourquoi, nous mettrons la boucle locale (127.0.0.1) dans la partie "Serveur DNS préféré".

- Relancer le serveur pour la prise en compte des modifications effectuées

Installer le service AD DS

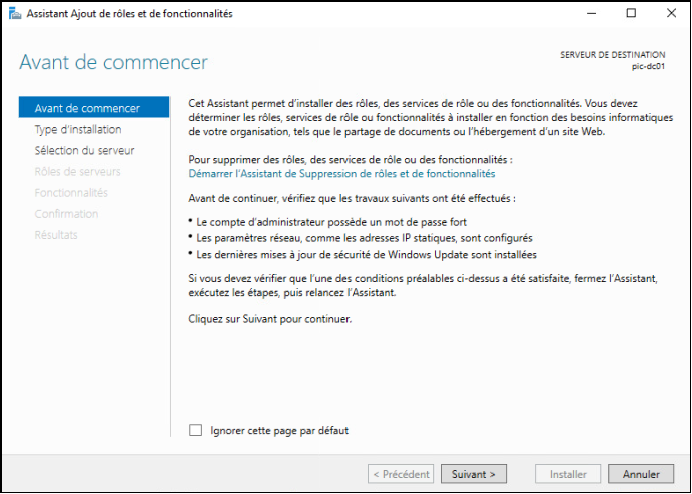

- Ouvrir le gestionnaire de serveur et cliquer sur "Ajouter des rôles et des fonctionnalités"

- La 1ère boîte de dialogue affiche une liste de recommandations. Cliquer sur "suivant"

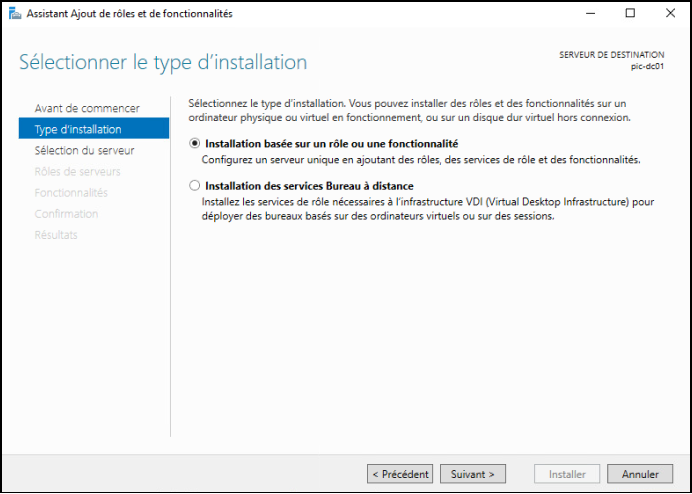

- Dans la fenêtre suivante, sélectionner "Installation basée sur un rôle ou une fonctionnalité", puis cliquer sur "suivant"

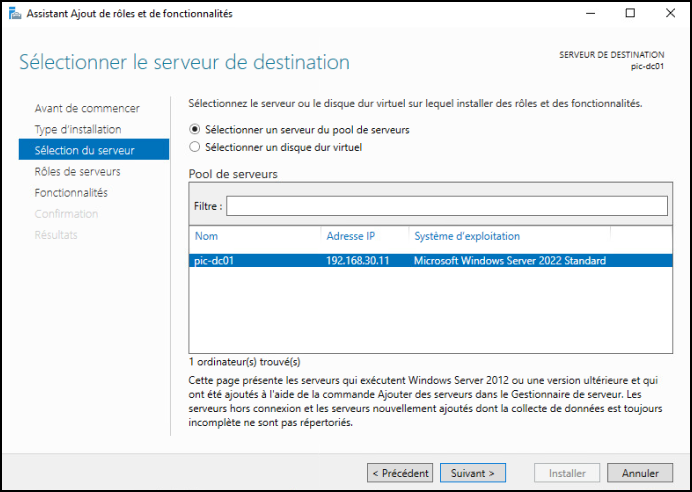

- Dans la fenêtre suivante, sélectionner le serveur courant dont nous avons configuré l'adresse IP puis cliquer sur "suivant".

- Dans la fenêtre suivante, cocher la case correspondant au rôle "Services AD DS". Une seconde fenêtre s'affiche alors proposant d'installer des fonctionnalités supplémentaires requises pour exploiter le service AD DS. Cliquer sur "Ajouter des fonctionnalités" puis sur "suivant"

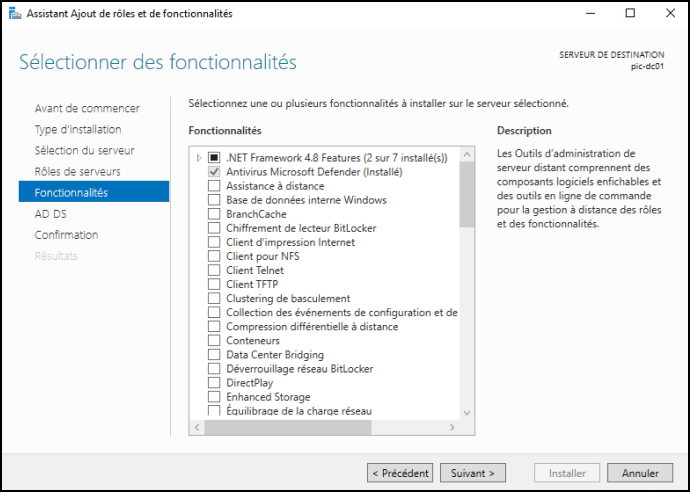

- Les fonctionnalités et outils nécessaires à l'exploitation de AD DS ayant été sélectionnés à l'étapes précédente, nous pouvons dans cette fenêtre cliquer directement sur "suivant"

- La fenêtre suivante affiche quelques informations complémentaires. Cliquer sur "suivant".

- Dans la fenêtre suivante, nous allons lancer l'installation effective du service en cliquant sur "installer".

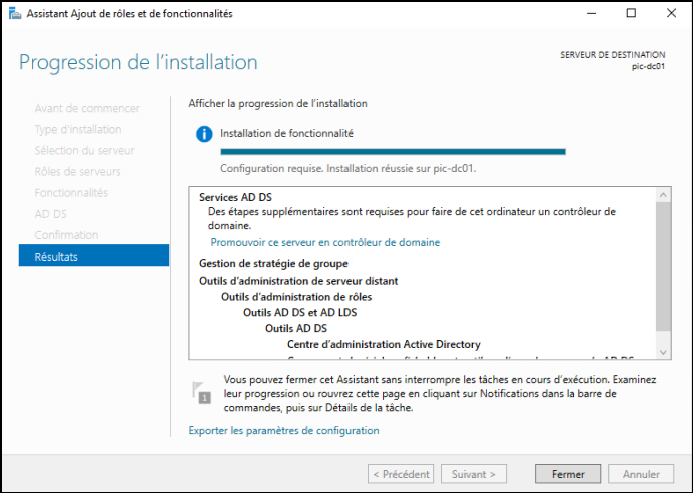

- Une fois l'installation du service AD DS réussie, cliquer sur "fermer".

Promouvoir le serveur en contrôleur de domaine

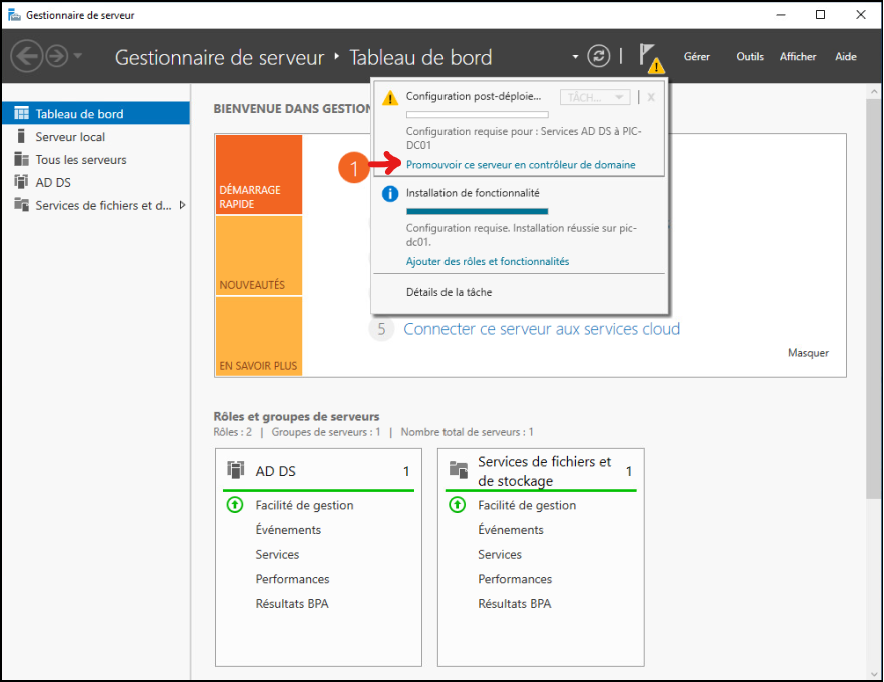

Une fois l'installation du service AD DS terminée, le Gestionnaire de serveur nous indique l'état des tâches en cours. Une icône d'avertissement nous signale que nous devons encore promouvoir le serveur en contrôleur de domaine.

- Cliquer sur "Promouvoir ce serveur en contrôleur de domaine" en haut de la fenêtre

- La fenêtre suivante propose 3 choix de promotion. Comme nous installons le 1er contrôleur du 1er domaine d'une toute nouvelle forêt (= ensemble d'aborescences de domaines), nous sélectionnons donc le choix n°3, c'est-à-dire "Ajouter une nouvelle forêt". Nous devons alors spécifier le nom DNS du domaine Active Directory que le contrôleur de domaine va créer et gérer. Cliquer ensuite sur "suivant"

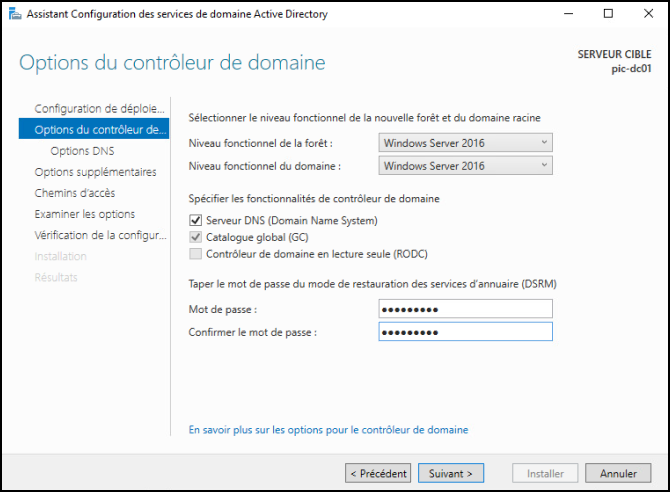

- La fenêtre suivante nous propose de configurer le niveau fonctionnel du domaine et de la forêt. Notre serveur étant installé avec WIndows Server 2022, nous pouvons opter pour le niveaux fonctionnel maximum proposé pour le domaine et la forêt, c'est-à-dire Windows Server 2016. Par ailleurs, nous laissons la case "Serveur DNS" cochée car notre serveur exécute DNS. Enfin, un mot-de-passe de restauration doit être spécifié. Cliquer ensuite sur "suivant"

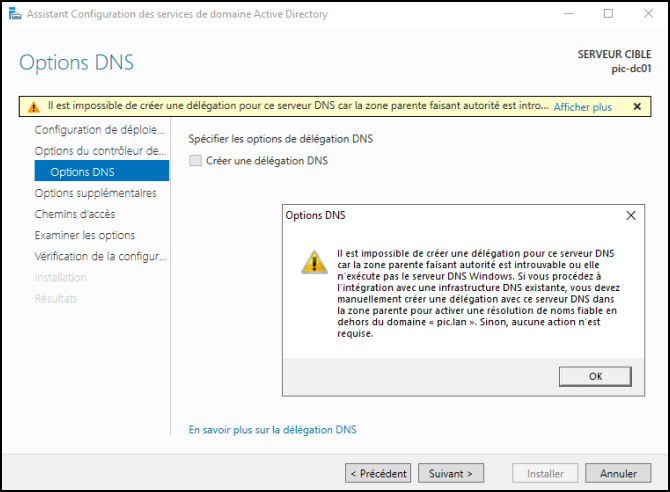

- La fenêtre suivante fait apparaitre en haut un message d'avertissement. Quand on clique sur "Afficher plus", un popup apparait expliquant que notre nom de domaine ne peut pas s'intégrer dans une arborescence DNS existante. C'est normal puisque nous créons dans notre labo une toute nouvelle arborescence DNS/ADDS. Nous laissons donc la case "créer une délégation DNS" décochée et cliquons sur "suivant"

- Dans la fenêtre suivante, donner un nom NETBIOS au domaine et cliquer sur "suivant"

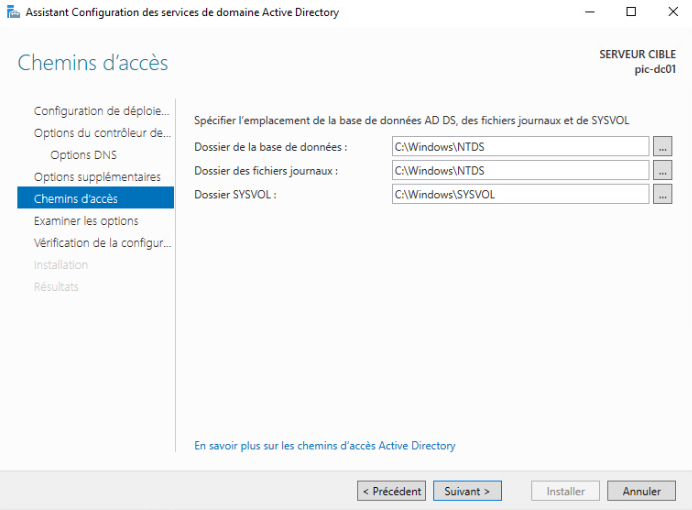

- La fenêtre suivante spécifie l'emplacement de différents répertoires nécessaires au fonctionnement du contrôleur de domaine. Cliquer sur "suivant"

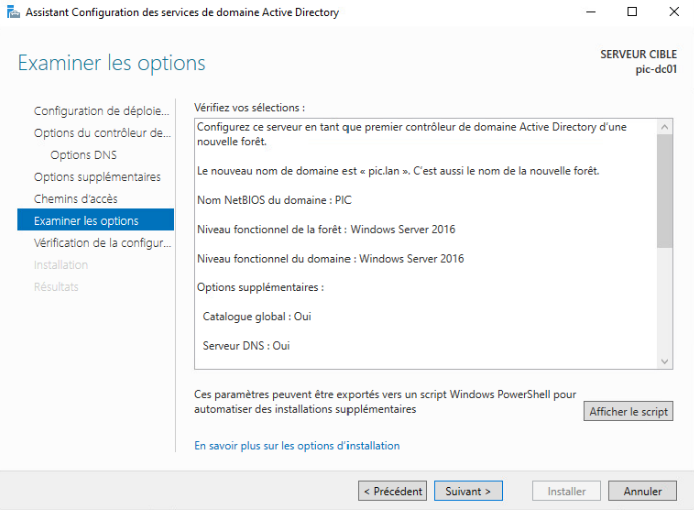

- La fenêtre suivante est un récapitulatif des options de configuration. A noter qu'il est possible d'afficher le script powershell correspondant à la promotion que nous allons effectuer. Cliquer sur "suivant"

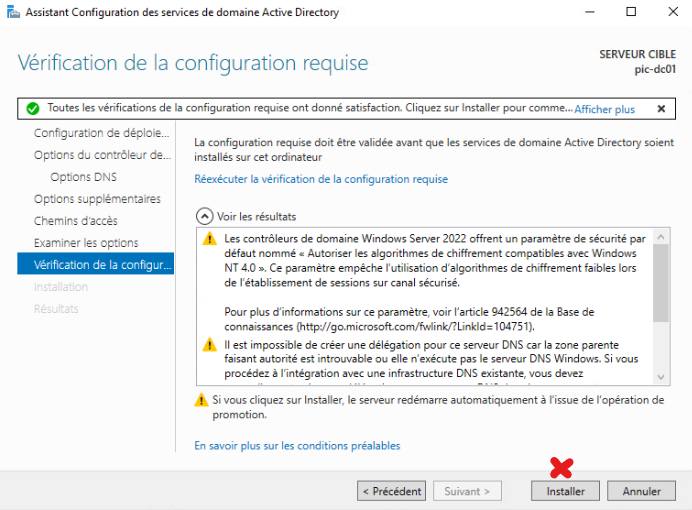

- Dans la fenêtre suivante, des vérifications sont effectuées. Un message d'avertissement est listé pour prévenir que Active Directory est susceptible pour des raisons de compatibilité d'utiliser des algorithmes de chiffrement obsolètes avec les anciennes machines lors de l'établissement du canal sécurisé. Un message d'avertissement concernant DNS et déjà vu précédemment est également listé. Dans notre cas, nous pouvons cliquer sur "installer"

- Une fois la promotion effectuée, le serveur redémarre automatiquement. Il n'est alors plus possible de s'authentifier avec l'administrateur local sur le contrôleur de domaine. On utilise à la place l'administrateur de domaine dont le login est de la forme <Nom de domaine Netbios>\Administrateur. Dans le cas d'un 1er contrôleur installé dans le domaine, le mot-de-passe sera celui de l'administrateur local renseigné lors de l'installation de Windows Server.

Créer un compte utilisateur

Maintenant que notre domaine Active Directory est créé et géré par un contrôleur de domaine, nous allons voir comment créer un utilisateur.

- Ouvrir une session sur le contrôleur en tant qu'administrateur de domaine

- Dans la barre de recherche Windows, taper mmc.exe puis sur la touche "Entrée" afin de créer une console d'administration

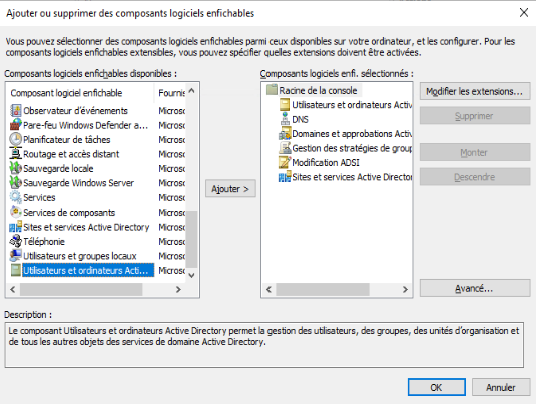

- Aller dans le menu "Fichier" puis cliquer sur "Ajouter/Supprimer des composants logiciels enfichables"

- Dans le volet de gauche de la boîte de dialogue qui apparait, sélectionner "Utilisateurs et ordinateurs Active Directory" puis cliquer sur "Ajouter" puis "OK". Il est également possible d'ajouter d'autres composants logiciels utiles pour l'administrations d'Active Directory tels que "DNS", "Domaines et approbations Active Directory", "Gestion des stratégies de groupe", Modifications ADSI" ou encore "Sites et services Active Directory"

- Enregistrer la console sur le bureau en allant dans le menu "Fichier" puis en cliquant sur "Enregistrer sous..."

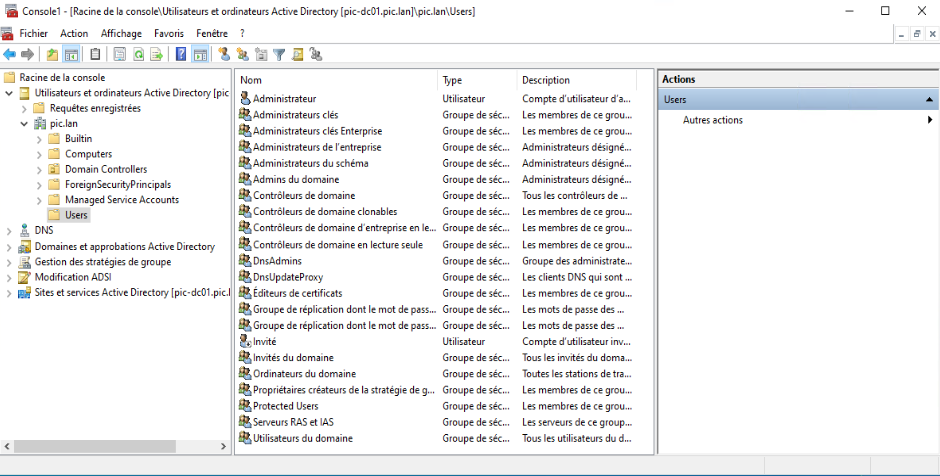

- Maintenant que notre console d'administration est prête, ouvrir la console et aller dans < Utilisateurs et ordinateurs Active Directory / [nom du domaine] /Users >. Nous voyons qu'un certain nombre de comptes d'utilisateurs, d'administrateurs et de groupes sont déjà présents. En production, il faudrait organiser la création des nouveaux comptes utilisateurs dans des unités d'organisation (OU) spécifiques. Mais dans le cas de notre labo nous allons créer notre utilisateur directement dans "Users"

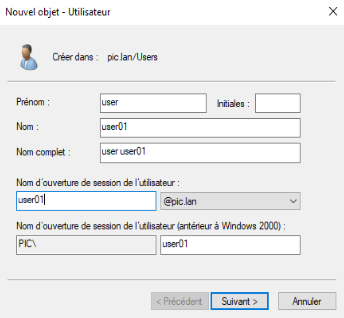

- Dans le volet de droite, cliquer sur < Autres actions / Nouveau / Utilisateur >. Puis dans la boîte de dialogue qui apparaît, renseigner les informations du nouvel utilisateur et cliquer sur "suivant"

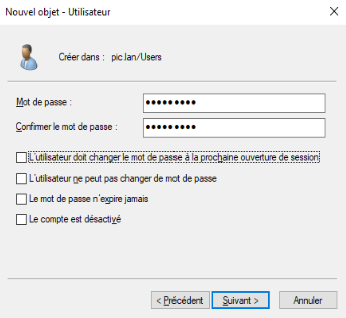

- Dans la nouvelle fenêtre, saisir le mot de passe de l'utilisateur, décocher la case "L'utilisateur doit changer le mot de passe à la prochaine ouverture de session" et cliquer sur "suivant". En production, nous imposerions certainement une stratégie de mot de passe (longueur, complexité, renouvellement...) au moyen d'une stratégie de groupe dans le domaine, et il se pourrait que nous laissions cette case cochée.

- Dans la fenêtre suivante, confirmer la création de l'utilisateur en cliquant sur "terminer"

Intégrer un ordinateur dans le domaine

Nous allons maintenant intégrer un PC Windows 10 au sein du domaine Active Directory. Une fois terminé, un compte d'ordinateur sera créé dans le domaine et un canal sécurisé (secure channel) sera établi pour toutes communications entre le PC et le contrôleur de domaine. La machine étant authentifiée par le domaine, elle pourra bénéficier de tous les avantages d'une administration centralisée par Stratégie de groupe (GPO) tels que le déploiement automatique de configurations ou de logiciels.

- Ouvrir une session en tant qu'administrateur de la machine Windows 10

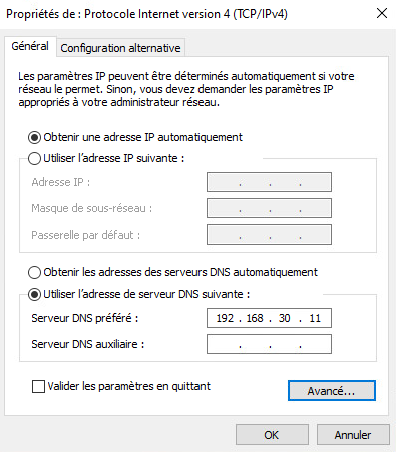

- Ouvrir la fenêtre des Connexions réseau, par exemple en tapant ncpa.cpl dans la barre de recherche Windows, puis faire un clic-droit sur la connexion utilisée, puis "propriétés", puis sélectionner "Protocole Internet version 4 (TCP/IPv4)" puis cliquer sur Propriétés

- La machine devra disposer d'une configuration IP lui permettant de joindre le contrôleur de domaine via divers protocoles réseau. Dans notre labo, la machine obtient par DHCP une adresse IP dans le même réseau que le contrôleur de domaine. Il n'y a donc pas de filtrage réseau.

La machine doit également interroger un DNS propre à l'arborescence ADDS pour connaitre le contrôleur de domaine auquel elle doit s'adresser. C'est pourquoi dans notre cas nous spécifions l'adresse du contrôleur de domaine comme "Serveur DNS préféré".

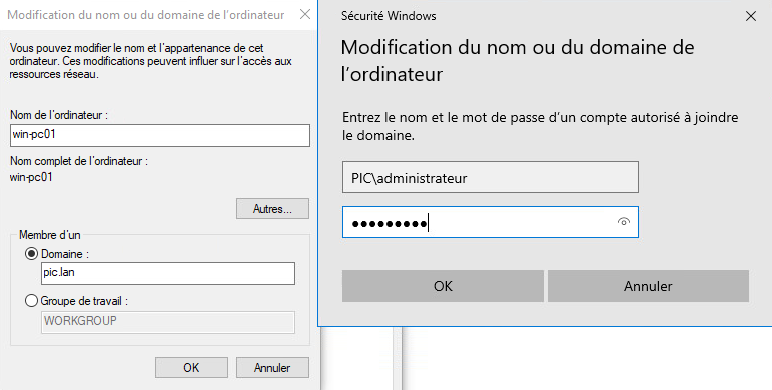

- Ouvrir la fenêtre de Propriétés système, par exemple en tapant sysdm.cpl dans la barre de recherche Windows, puis dans l'onglet "Nom de l'ordinateur", cliquer sur "modifier"

- Dans la boîte de dialogue qui apparaît, sélectionner "Domaine" et spécifier le nom DNS du domaine Active Directory puis cliquer sur "OK". Un popup apparait alors demandant de saisir le login + mot-de-passe d'un administrateur du domaine. Une fois validé, le PC est intégré au domaine et doit être redémarré.

Ouvrir une session Windows avec un compte AD

Notre machine Windows 10 étant maintenant intégrée au domaine, nous allons simplement nous authentifier dessus avec l'utilisateur de domaine précédemment créé

- A la bannière de login, saisir le login sous la forme < nom de domaine > \ user01 ainsi que le mot de passe

- Windows prépare la session en créant un nouveau profil d'utilisateur dans c:\users, puis ouvre la session :

=> Nous sommes maintenant connectés à une machine du domaine Active Directory ! 😎