Pré-requis

- Nous devrons disposer de deux machines 64 bits avec au moins 2 Go de RAM, 32 Go d'espace de stockage, 1 puce TPM, 1 interface réseau. Dans un environnement de production, il est plus que recommandé de mettre à jour régulièrement le système d'exploitation du serveur.

Installer l'autorité secondaire

- Renommer (ex : sub-ca) et intégrer le serveur dans le domaine Active Directory souhaité. Noter que ces opérations ne peuvent plus être effectuées une fois les services ADCS installés, c'est pourquoi il est important de les faire maintenant

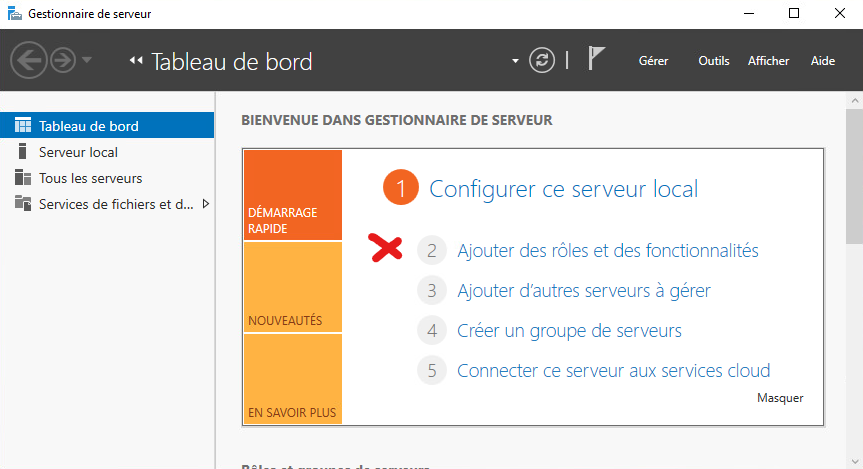

- Dans le gestionnaire de serveur, cliquer sur "Ajouter des rôles et des fonctionnalités"

- Dans la fenêtre "Avant de commencer" cliquer sur "suivant"

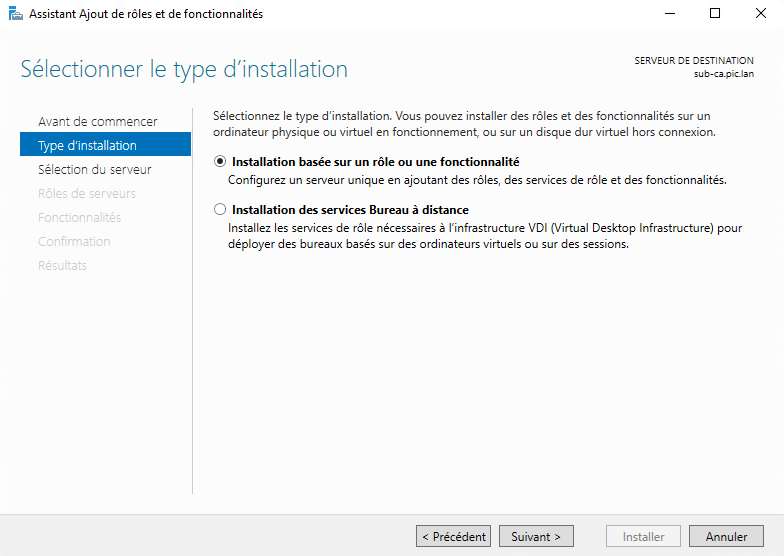

- Dans la fenêtre suivante, sélectionner "Installation basée sur un rôle ou une fonctionnalité", puis cliquer sur "suivant"

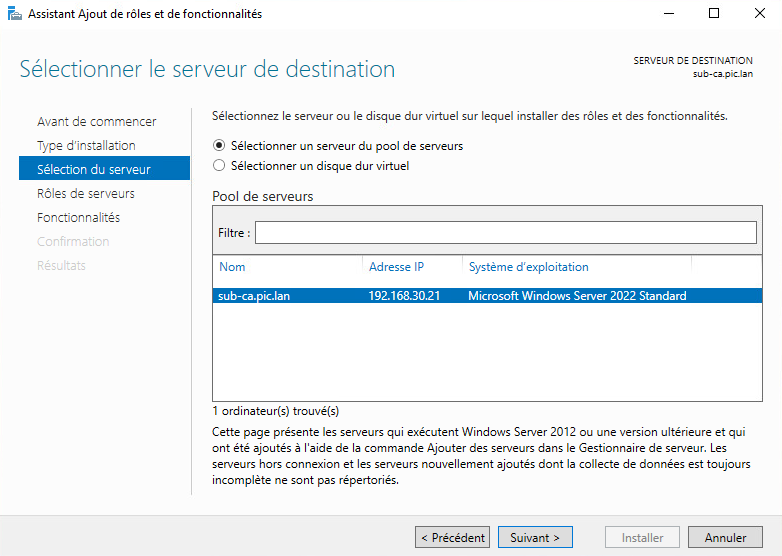

- Dans la fenêtre suivante, sélectionner le serveur dans le pool de serveur, puis cliquer sur "suivant"

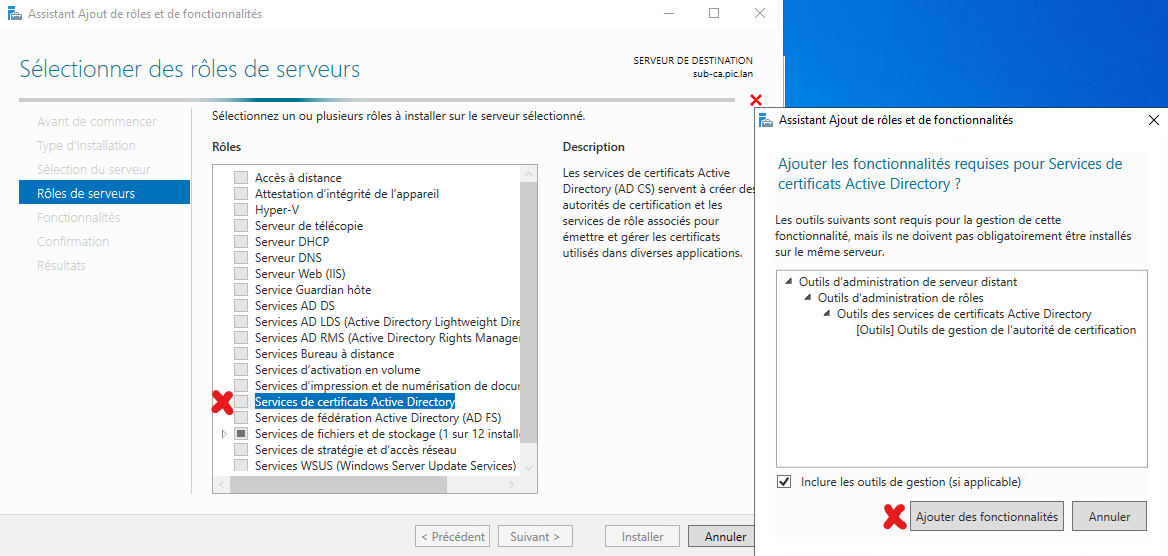

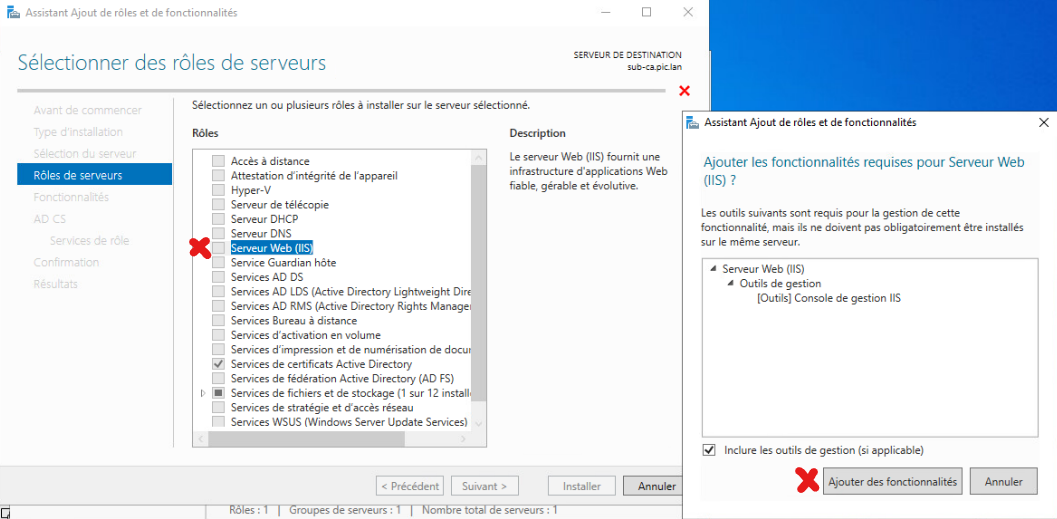

- Dans la fenêtre suivante, sélectionner "Services de certificats Active Directory". Un popup apparait demandant si on veut installer des outils d'administration complémentaires. Cliquer sur "Ajouter des fonctionnalités"

- Sélectionner également "Serveur Web (IIS)". Un popup apparait demandant si on veut installer des outils d'administration complémentaires. Cliquer sur "Ajouter des fonctionnalités" puis sur "suivant"

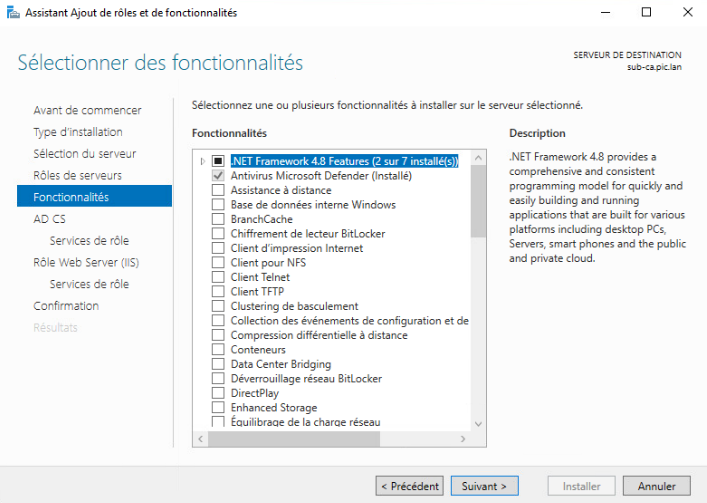

- Dans la fenêtre suivante, cliquer sur "suivant"

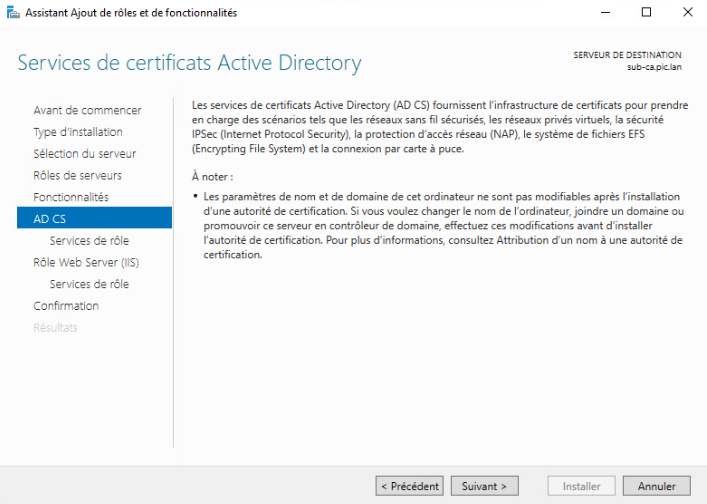

- Dans la fenêtre suivante, il est mentionné que le nom de ce serveur n'est plus modifiable après avoir installé les services ADCS. Il faut donc en tenir compte. Cliquer sur "suivant"

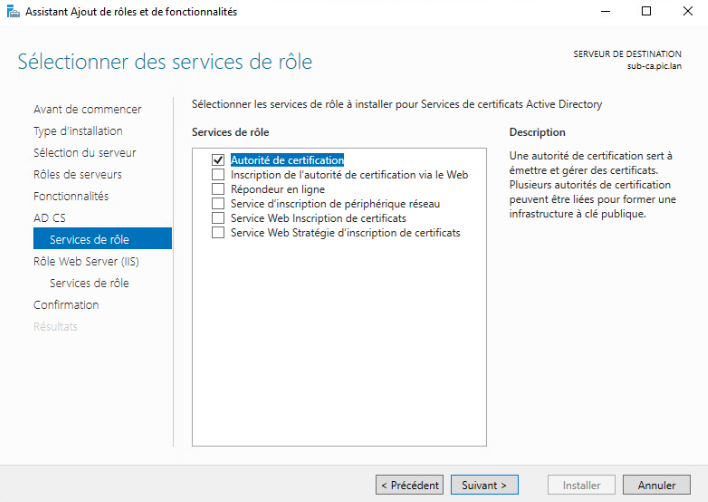

- Dans la fenêtre suivante, il est possible d'ajouter des fonctions à l'autorité de certification. Dans notre cas de figure nous nous contenterons de la fonction de base. Cliquer sur "suivant"

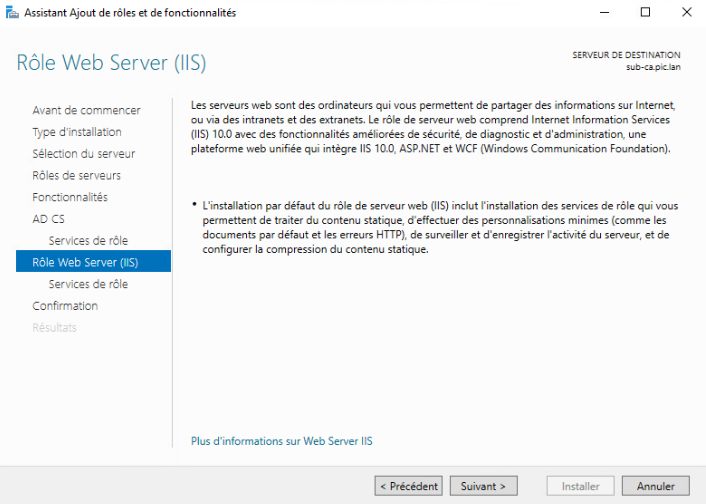

- La fenêtre suivante donne des informations générales sur IIS. Cliquer sur "suivant"

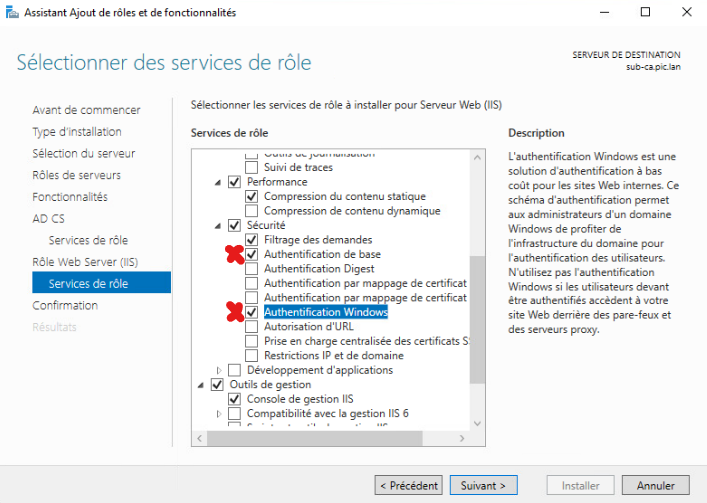

- Dans la fenêtre suivante cocher les options "Sécurité / Authentification de base" et "Sécurité / Authentification Windows" puis cliquer sur "suivant"

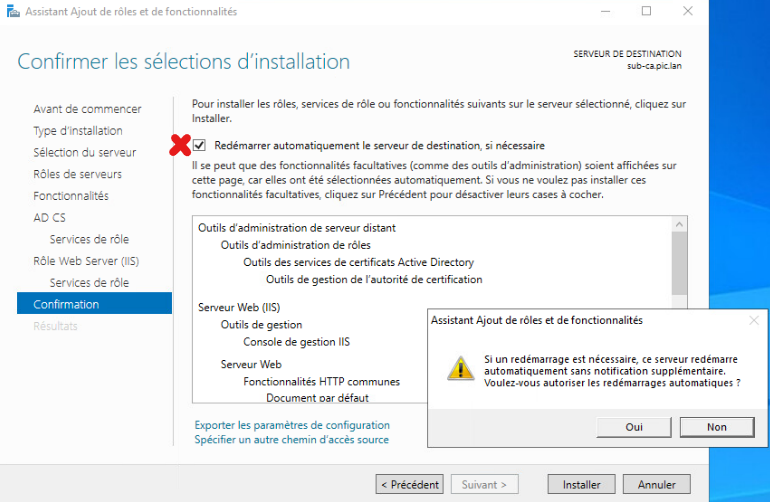

- Dans la fenêtre suivante, cocher la case "Redémarrer automatiquement le serveur de destination si nécessaire" et cliquer sur "installer"

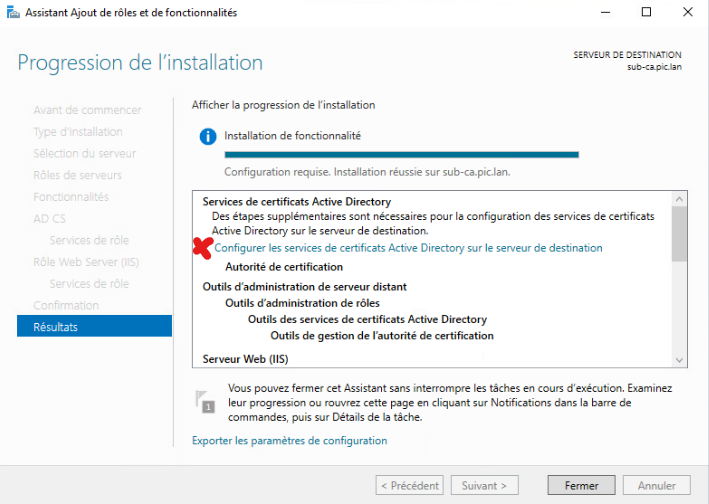

- Dans la fenêtre suivante, une fois l'installation terminée cliquer sur "Configurer les services de certificats Active Directory sur le serveur de destination"

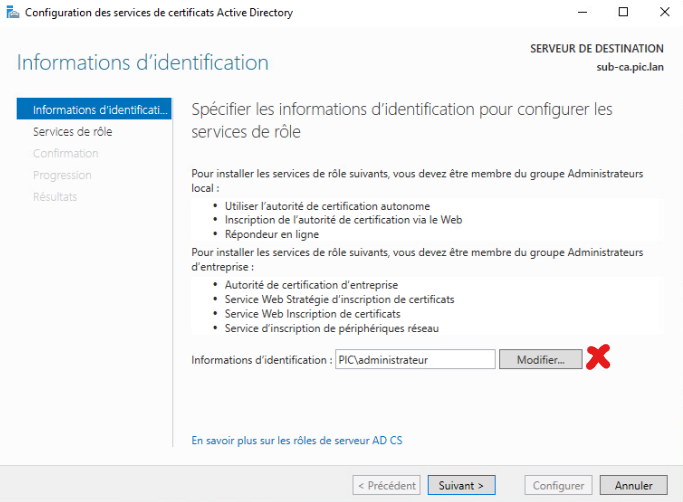

- Dans la fenêtre suivante, le compte administrateur d'entreprise de la forêt Active Directory doit être spécifié en cliquant sur "modifier" puisqu'il s'agit d'une autorité de certification d'entreprise. Cliquer ensuite sur "suivant"

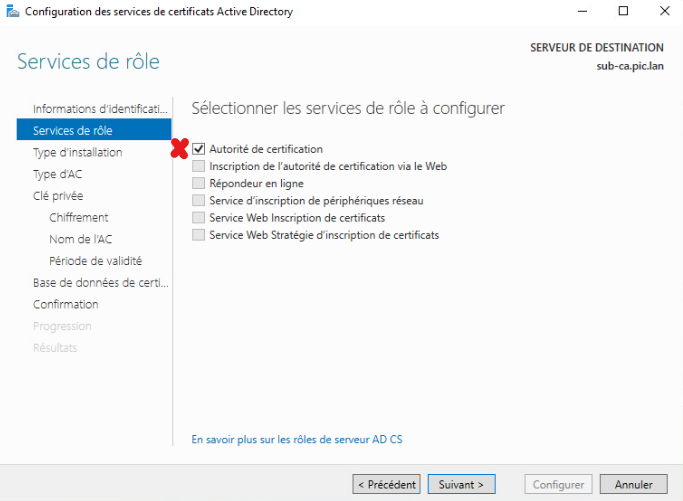

- Dans la fenêtre suivante, cocher la case "Autorité de certification" puisque c'est le rôle que nous souhaitons configurer. Cliquer ensuite sur "suivant".

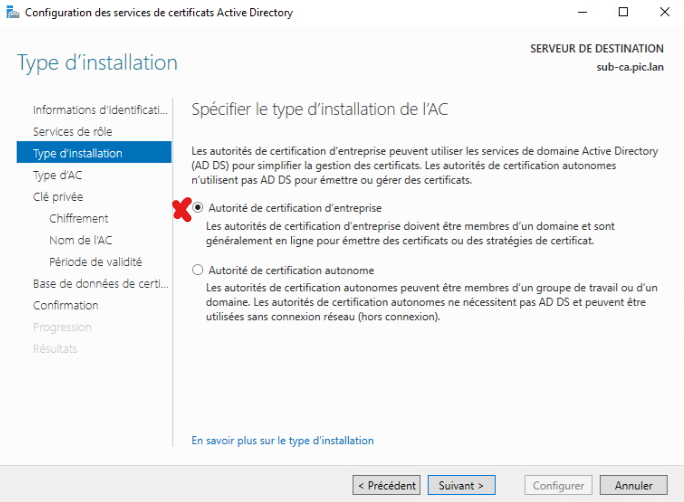

- Dans la fenêtre suivante, sélectionner "Autorité de certification d'entreprise" puis cliquer sur "suivant". Si ce choix n'est pas disponible (grisé), vérifier que le serveur est bien intégré au domaine et que le login/password correct a été saisie a l'étape 15.

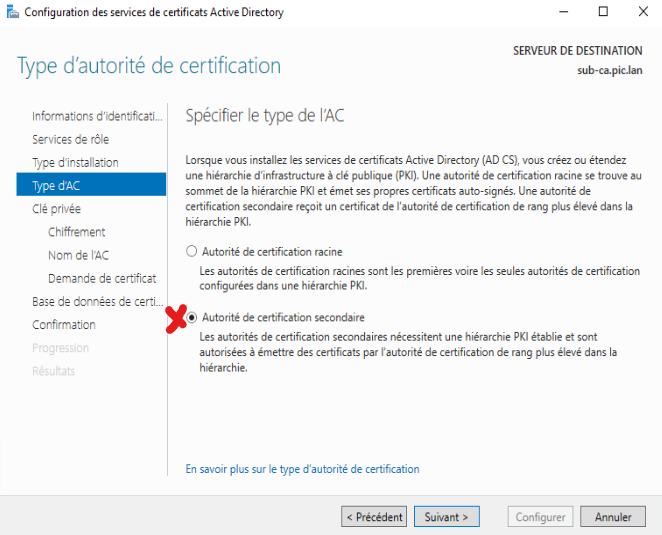

- Dans la fenêtre suivante, sélectionner "Autorité de certification secondaire" puis cliquer sur "suivant"

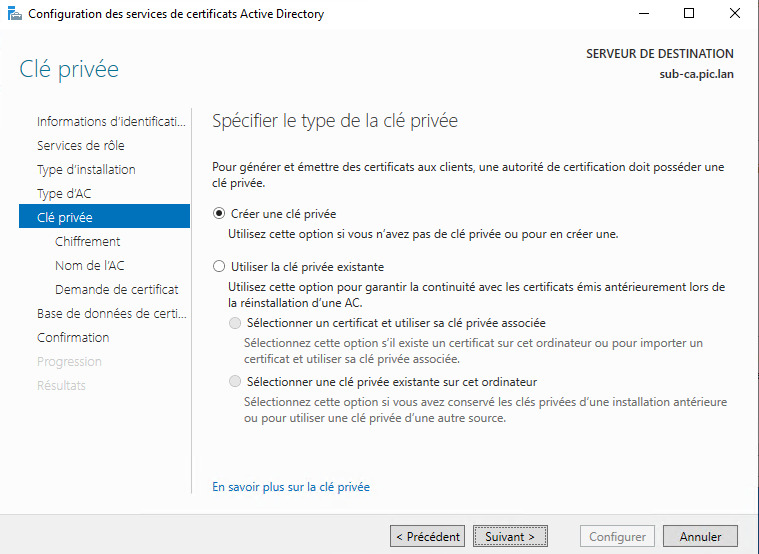

- Dans la fenêtre suivante, sélectionner "Créer une clé privée" puis cliquer sur "suivant"

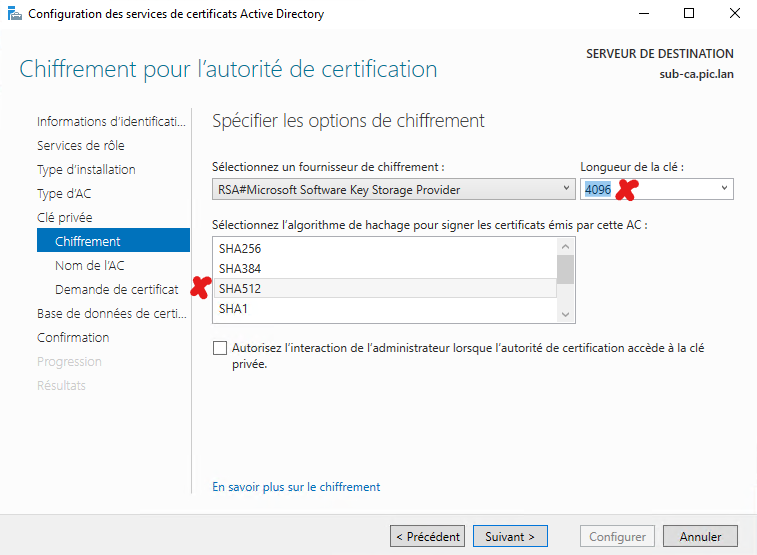

- Dans la fenêre suivante, spécifier une longueur de clé RSA de 4096 bits et l'algorithme de hachage SHA512. Cliquer ensuite sur "suivant"

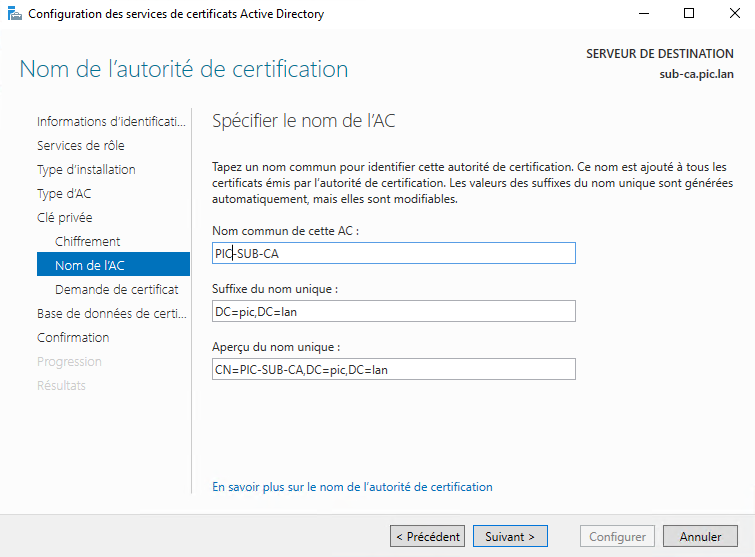

- Donner un nom pour cette autorité de certification qui apparaitra dans les certificats émis. Notez que l'assistant propose un nom en ajoutant un suffixe -CA au nom du serveur, ce qui peut être redondant si notre serveur possède déjà un suffixe -CA (ex : SUB-CA-CA). Dans ce cas, on peut supprimer le suffixe en trop 😊. Cliquer ensuite sur "suivant"

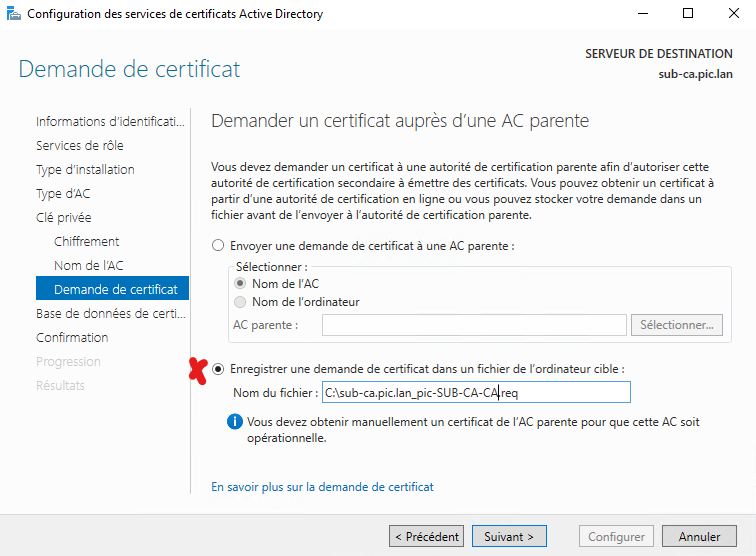

- Dans la fenêtre suivante, nous devons demander un certificat auprès d'une autorité de certification racine afin que cette autorité de certification secondaire soit opérationnelle. Repérer le répertoire dans lequel le fichier de demander va être créer et cliquer sur "suivant"

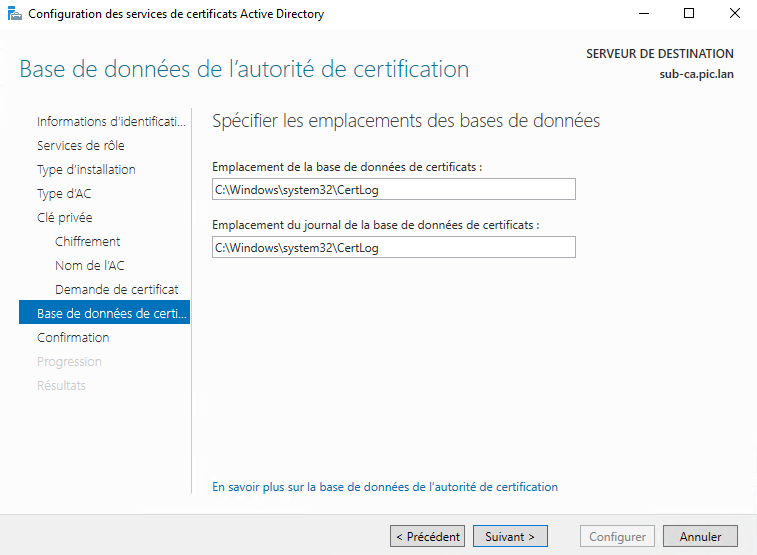

- Dans la fenêtre suivante, changer éventuellement l'emplacement des logs et cliquer sur "suivant"

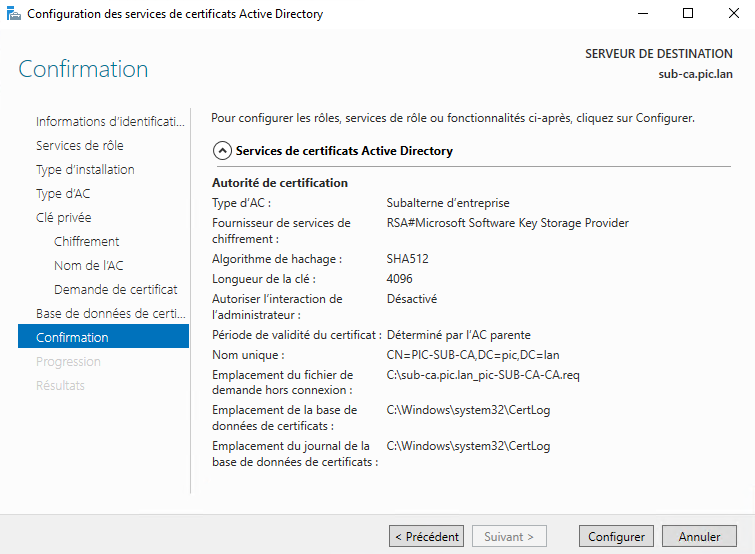

- Dans la fenêtre suivante, vérifier le récapitulatif et cliquer sur "configurer"

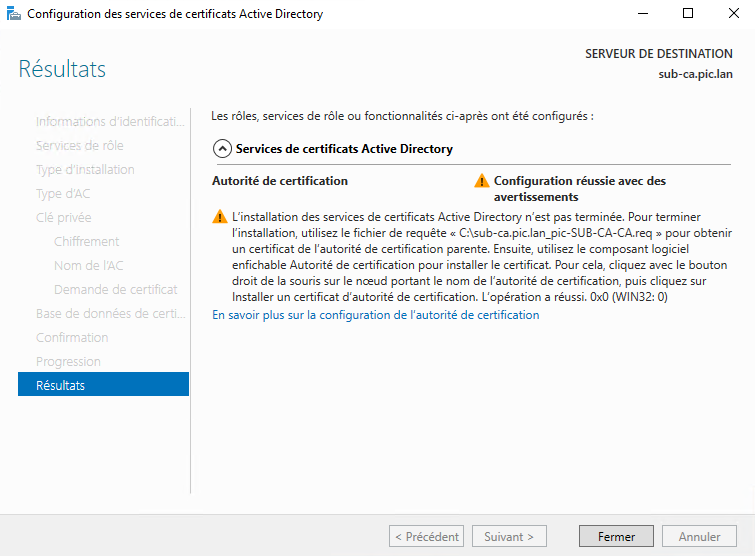

- La fenêtre suivante indique que la configuration est réussie mais signale que la configuration ne sera pas complètement terminée tant que le certificat émis en retour de notre demande ne sera pas appliqué. Cliquer sur "fermer", puis encore sur "fermer" si la fenêtre "Assistant Ajout de rôles et de fonctionnalités" est encore ouverte.

Installer le certificat de l'autorité racine

Comme l'autorité de certification secondaire est censée faire confiance à l'autorité de certification racine, elle doit posséder le certificat de cette autorité dans sa propre liste des autorités de confiance. Soit il s'agit d'une autorité de certification racine publique mondialement connue et il y a de bonnes chances que le certificat soit déjà présent, soit ce n'est pas le cas (ex : autorité de certification racine privée) et il faut alors l'importer. Ainsi, la signature apposée sur le certificat de l'autorité secondaire peut être vérifiée avec la clé publique du certificat racine.

Dans le cas d'une autorité de certification racine privée sous Windows Server 2022, nous devons donc récupérer le certificat racine de la manière suivante :

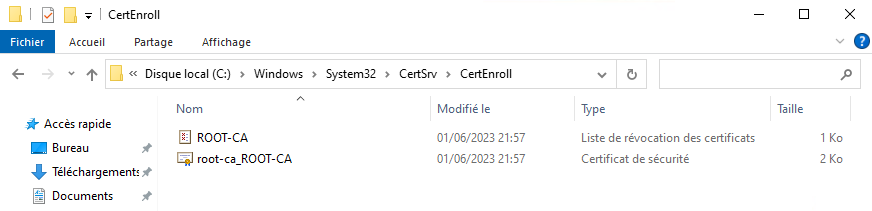

- Aller sur le serveur de l'autorité de certification supérieure (ROOT-CA dans notre cas)

- Dans le répertoire C:\Windows\System32\CertSrv\CertEnroll, récupérer le certificat racine ainsi que la liste de révocation :

- Sur le serveur de l'autorité secondaire, coller les 2 fichiers dans le répertoire C:\Windows\System32\CertSrv\CertEnroll puis faire un clic-droit sur le certificat et cliquer sur "Installer le certificat"

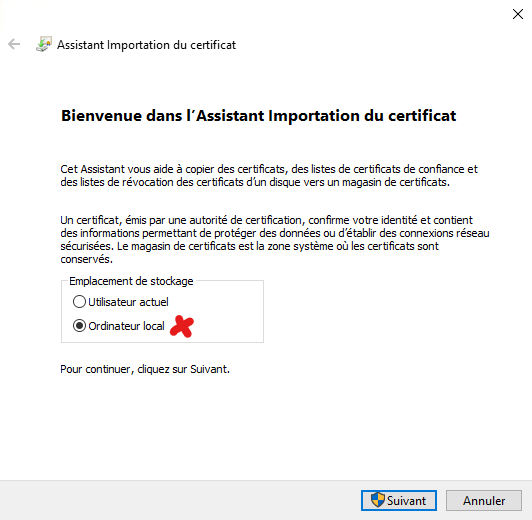

- L'assistant d'installation se lance. Dans "Emplacement de stockage", cliquer sur "Ordinateur local" puis sur "suivant".

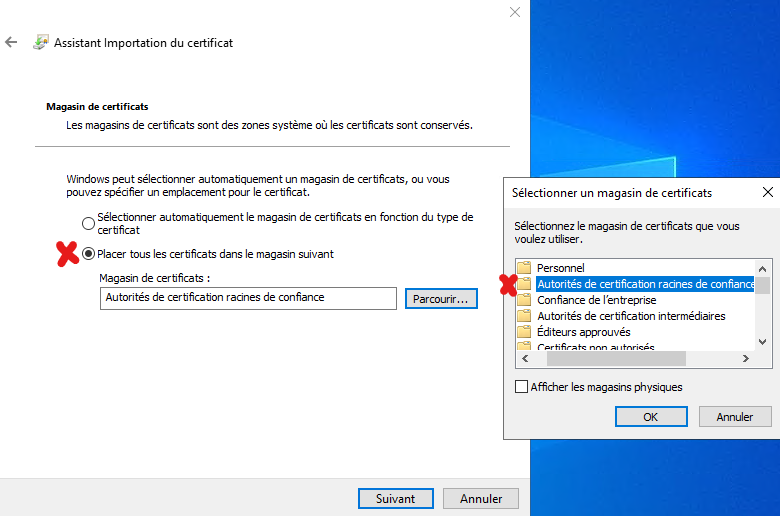

- Dans la fenêtre suivante, sélectionner "Placer tous les certificats dans le magasin suivant", cliquer sur "parcourir" et sélectionner "Autorités de certification racines de confiance". Cliquer ensuite sur "suivant"

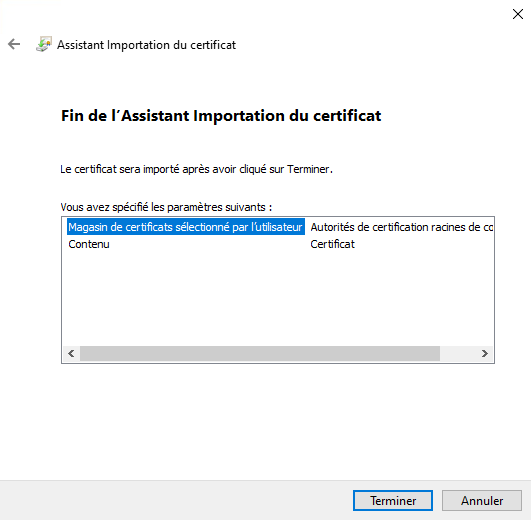

- Dans la fenêtre suivante récapitulative, cliquer sur "terminer".

Installer le certificat de l'autorité secondaire

Notre autorité de certification secondaire (ex : SUB-CA) a été créée pour délivrer des certificats de toutes sortes (ex : chiffrement EFS, accès HTTPS ...). Etant donné qu'elle apposera sa signature sur tous les certificats émis, il faut qu'elle mette également à disposition son propre certificat avec sa clé publique permettant d'authentifier les signatures. Comme cette autorité secondaire fait partie d'une chaîne de certification, il faut qu'elle fasse signer son certificat par son autorité supérieure, c'est-à-dire en l'occurrence l'autorité racine. C'est précisément pour cette raison que nous avons créé une demande de certificat précédemment à l'étape 22 du chapitre "Installer l'autorité secondaire". Pour récupérer le certificat de l'autorité secondaire, nous allons donc suivre les étapes suivantes :

- Récupérer la demande de certificat créée à l'étape 22 du chapitre "Installer l'autorité secondaire" sur le serveur de l'autorité secondaire et la copier sur le serveur de l'autorité racine.

- Dans la barre de recherche du serveur de l'autorité racine, taper "Autorité de certification" et ouvrir le composant d'administration correspondant.

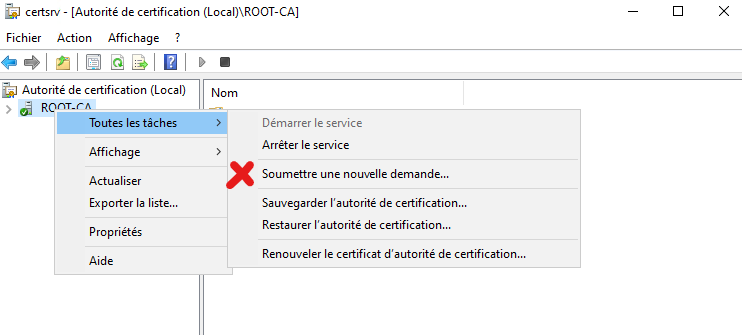

- Faire un clic droit sur l'autorité (ROOT-CA dans l'exemple) puis aller dans < Toutes les tâches / soumettre une nouvelle demande > et sélectionner le fichier de demande dans la boîte de dialogue qui apparait.

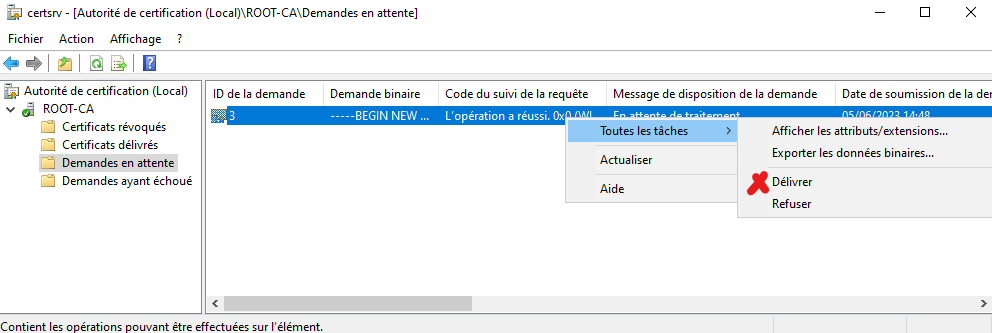

- Dans la rubrique "Demandes en attente", une nouvelle demande doit apparaître. Cliquer droit sur la demande puis cliquer sur < Toutes les tâches / Délivrer >.

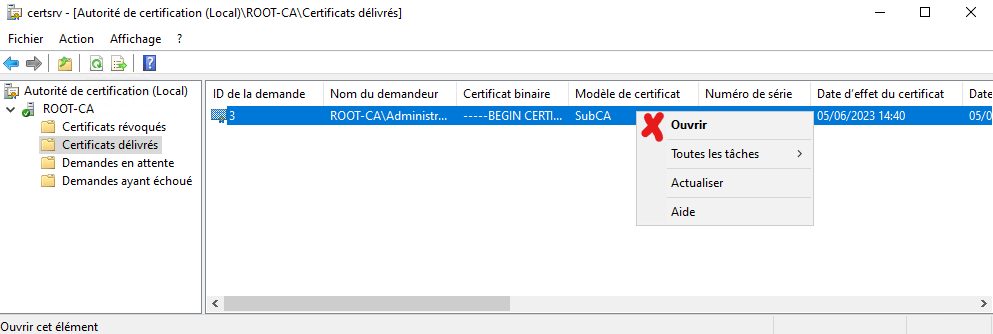

- Dans la rubrique "Certificats délivrés", un nouveau certificat émis doit apparaître. Notons pour information qu'il est possible ici de révoquer le certificat en faisant un clic-droit dessus puis < Toutes les tâches /Révoquer >.

Cliquer droit sur le certificat et cliquer sur "ouvrir".

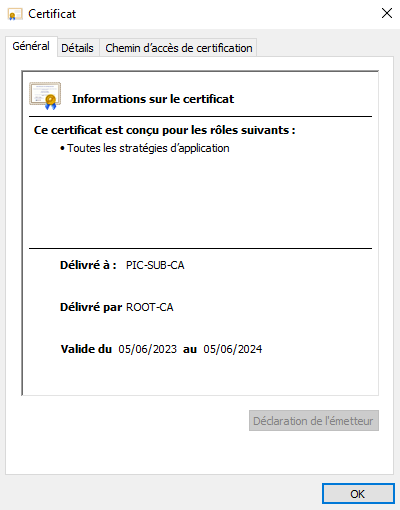

- Nous pouvons consulter les informations du certificat émis.

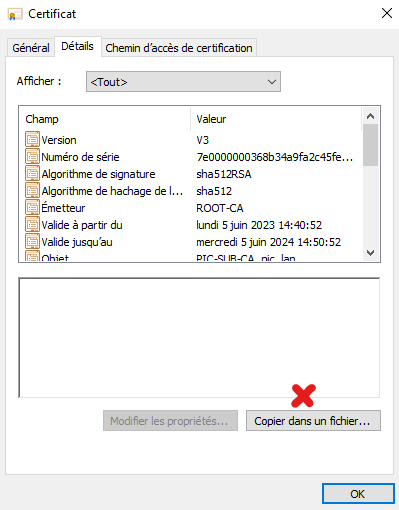

- Aller dans l'onglet "Détails" et cliquer sur "Copier dans un fichier" pour exporter le certificat

- L'assistant d'exportation de certificat se lance. Cliquer sur "suivant".

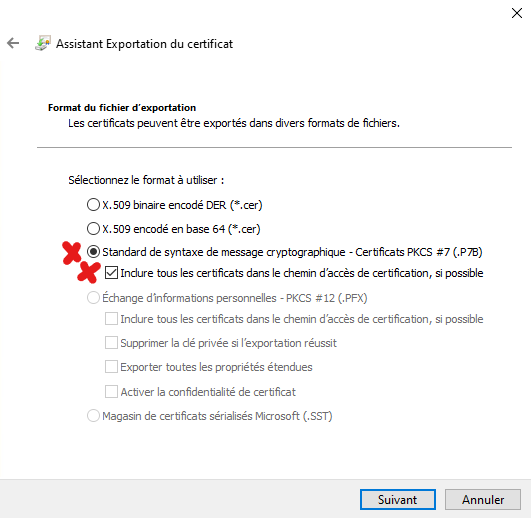

- Dans la fenêtre qui apparaît, choisir le format d'exportation P7B ainsi que l'option "Inclure tous les certificats dans le chemin d'accès de certification, si possible". Cliquer ensuite sur "suivant".

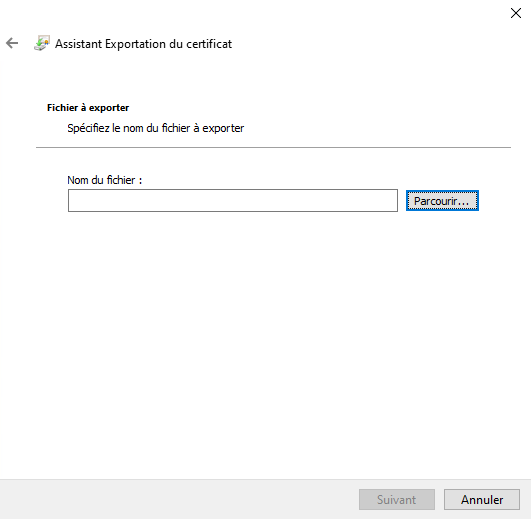

- Dans la fenêtre suivante, cliquer sur "parcourir" pour spécifier un nom et un répertoire pour le certificat. Cliquer ensuite sur "suivant"

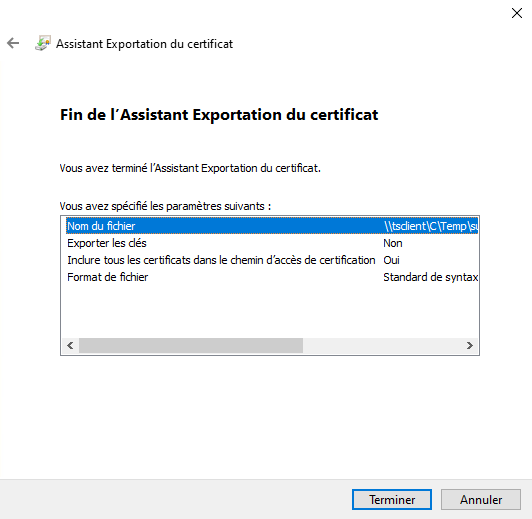

- Dans la fenêtre récapitulative suivante, cliquer sur "terminer" pour exporter le certificat.

- Une fois l'exportation terminée, copier le certificat sur le serveur de l'autorité de certification secondaire.

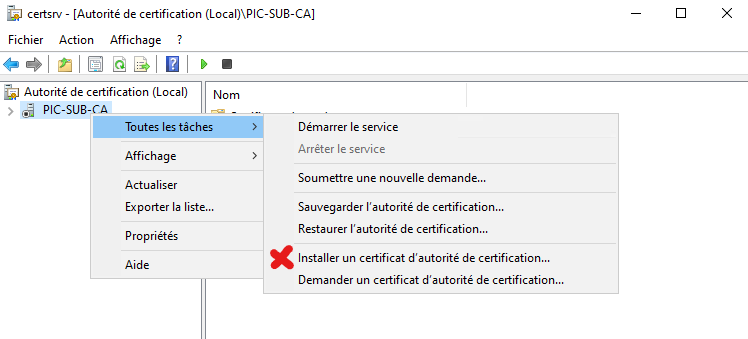

- Dans la barre de recherche du serveur de l'autorité secondaire, taper "Autorité de certification" et ouvrir le composant d'administration correspondant.

- Faire un clic droit sur l'autorité (PIC-SUB-CA dans notre cas) puis aller dans < Toutes les tâches / Installer un certificat d'autorité de certification >

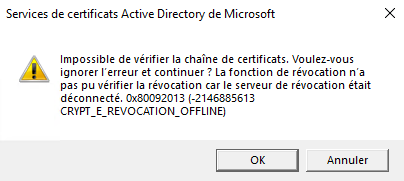

- Si le message d'erreur apparaît, c'est que le client (ici le composant d'administration) ne parvient pas à joindre l'emplacement spécifié dans l'extension "Points de distribution de la liste de révocation des certificats" du certificat. Ce sera par exemple le cas si vous avez créé une Autorité Racine Standalone sans avoir publié dans la forêt Active Directory de cette Autorité secondaire les informations de CRL et AIA et si l'Autorité Racine n'a pas correctement spécifié les bonnes adresses dans les certificats émis ou encore si vous essayez de faire l'opération en tant qu'administrateur local de la machine :

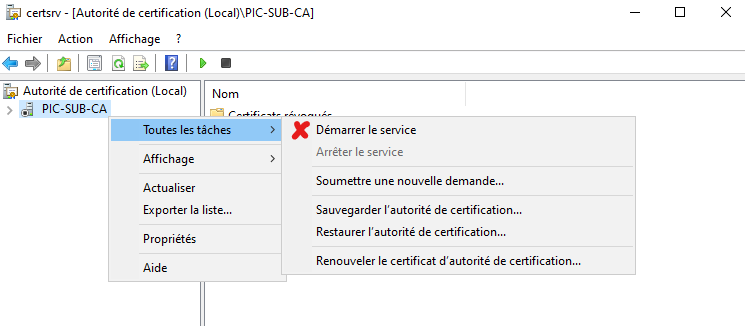

- Une fois le certificat de l'autorité secondaire installé, lancer le service en faisant un clic-droit sur le serveur de l'autorité puis < Toutes les tâches / Démarrer le service >

L'autorité de certification secondaire est maintenant opérationnelle 😊.

Liens de référence

https://vmlabblog.com/2019/09/setup-server-2019-enterprise-ca-3-5-subordinate-ca/

https://www.tutos.eu/4534

https://www.securew2.com/blog/best-practices-ad-cs-configuration

https://rdr-it.com/autorite-certification-entreprise-installation-configuration-windows-server/2/

https://pbarth.fr/node/404